- 169.82 KB

- 2022-06-16 12:40:16 发布

- 1、本文档共5页,可阅读全部内容。

- 2、本文档内容版权归属内容提供方,所产生的收益全部归内容提供方所有。如果您对本文有版权争议,可选择认领,认领后既往收益都归您。

- 3、本文档由用户上传,本站不保证质量和数量令人满意,可能有诸多瑕疵,付费之前,请仔细先通过免费阅读内容等途径辨别内容交易风险。如存在严重挂羊头卖狗肉之情形,可联系本站下载客服投诉处理。

- 文档侵权举报电话:19940600175。

2005中国计算机大会(CNCC’2005)利用蜜网技术深入剖析互联网安全威胁1诸葛建伟吴智发张芳芳叶志远邹维北京大学计算机科学技术研究所,北京1008711前言摘要:蜜网(Honeynet)技术是由蜜网项目组(TheHoneynetProject)提出并倡导的能够深入分析各种攻互联网正遭受着来自黑客、脚本小子和职击行为的新技术,它通过构建高度可控的网络结构,业邪客所带来的巨大的安全威胁,他们批量地并提供一系列相关工具,实现对网络攻击的控制、捕扫描网段以找到有漏洞的主机并进行攻击,编获和分析。本文通过对黑客攻击、蠕虫传播和僵尸网写并投放功能越来越强大,并且越来越自动化络活动等几个实际攻击案例的捕获和分析,展示蜜网和智能化的恶意软件,通过僵尸网络控制越来技术在深入剖析互联网安全威胁方面的价值和优势。越多的主机,在互联网上形成强势地位,从而关键词:蜜网;蜜罐;网络攻击;蠕虫;僵尸网络可以对任意的站点发动分布式拒绝服务攻击,利用这些资源发送大量的垃圾邮件,以及从被UseHoneynettoExposureSecurityThreatson控制的僵尸主机上窃取敏感信息。theInternet互联网的安全现状如此糟糕,究其根源,ZHUGEJianWeiWUZhiFa会发现攻击者与防御者之间在进行着一场不对ZHANGFangFangYEZhiYuanZOUWei称的博弈,特别是信息上的不对称,攻击者可InstituteofComputerScienceandTechnology,Peking以利用扫描、探测等一系列技术手段全面获取University,Beijing100871攻击目标的信息,而防御者对他所受到的安全Abstract:Honeynetisaninnovationoftraditional威胁一无所知,即使在被攻陷后还很难了解攻honeypottechnologyproposedbyTheHoneynetProject.击者的来源、攻击方法和攻击目标。Itprovidesarealnetworkenvironmentforthemalware蜜罐技术就是为了扭转这种不对称局面而andhackertointeractwith,andformsahighlycontrolled提出,蜜罐技术本质上是一种对攻击者进行欺networkthroughaserialsofdatacontrol,captureand骗的技术,通过布置一些作为诱饵的主机、网analysistools,inwhichsecurityresearcherscanmonitor络服务以及信息诱使攻击者对他们进行攻击,andcontrolalloftheattackactivitieshappenedwithinthe减少对实际系统所造成的安全威胁,更重要的honeynet,learningtheattackmethods,techniquesand是蜜罐技术可以对攻击行为进行监控和分析,motivesofthemalwareandhacker.Thispaperpresented了解攻击者所使用的攻击工具和攻击方法,推captureandanalysisofsomewildattackcasesincluding测攻击者的意图和动机,从而能够让防御者清hackerattack,wormpropagationandbotnetactivity,it晰地了解他们所面对的安全威胁。蜜罐的思想[1]showedthevalueandadvantageofHoneynetinexposing最早出现在九十年代初期,由网络管理员所securitythreatsontheInternet.应用,通过欺骗黑客达到追踪的目的。1998年Keywords:honeynet,honeypot,networkattack,worm,著名计算机安全专家FredCohen发布了著名[2]botnet的蜜罐工具DTK(欺骗工具包),并于2001年在理论层次上给出了信息对抗领域欺骗技术[3]的框架和模型,FredCohen的研究工作也为1第一作者由2004年“微软学者”计划及2005年IBM“Ph.D.Fellowship”计划资助。

利用蜜网技术深入剖析互联网安全威胁蜜罐技术奠定了理论基础。具、方法和动机。[4]而蜜网技术是在传统蜜罐技术的基础蜜网体系结构具有三大关键需求:即数据[5]上,由蜜网项目组(TheHoneynetProject)提出控制、数据捕获和数据分析。数据控制是对攻并倡导的由真实主机、操作系统、网络服务和击者在蜜网中对第三方发起的攻击行为进行限应用程序构成的网络体系框架,结合了一系列制的机制,用以降低部署蜜网所带来的安全风数据控制、捕获和分析工具,使得安全研究人险。最大的挑战在于对攻击数据流进行控制而员能够更好地在一个高度可控的环境中了解互不能让攻击者怀疑:我们必须要给攻击者一定联网的安全威胁。的自由度,允许他们做大部分“合法”的事情,为了促进蜜网技术在各国的发展和相互交比如从网络上下载入侵工具包等,这样才能获流,蜜网项目组于2002年1月发起了蜜网研究取信息,学习他们的攻击方法,但是要拒绝所[6]联盟(HoneynetResearchAlliance),目前已有攻击其它机器的行为,这就需要一个自由度有来自十几个国家的二十多支团队参加,我们和安全性的权衡。数据捕获,即监控和记录攻[7]的狩猎女神项目组是由北京大学计算机研究击者在蜜网内的所有行为,最大的挑战在于要所信息安全工程研究中心推进的蜜网研究项搜集尽可能多的数据,而又不被攻击者所察觉。目,并于2005年2月加入了蜜网研究联盟,成数据分析则是对捕获到的攻击数据进行整理和为中国第一支参与该联盟的团队。融合,以辅助安全专家从中分析出这些数据背我们利用蜜网项目组的最新蜜网技术在互后蕴涵的攻击工具、方法、技术和动机,在分联网上部署了蜜网,并通过对蜜网捕获的攻击布式部署的蜜网体系中,还存在着将多个蜜网进行深入的分析,发现了大量的实际攻击案例,中捕获数据进行安全地传输到一台中央服务包括黑客攻击、蠕虫感染、僵尸网络活动等。器,并进行集中化分析的分布式数据收集需求。本文将对蜜网技术背景和我们狩猎女神项目所蜜网项目组是由LanceSpitzner在1999年部署的蜜网进行详细介绍,并通过黑客攻击、开始发起,并于2000年6月成立,在1999年蠕虫传播和僵尸网络活动的几个实际案例的捕至2001年,蜜网项目组对蜜网技术进行了初步获和分析过程说明使用蜜网技术在深入剖析互的探索,并提出了概念证明性的第一代蜜网技联网安全威胁方面所具有的价值和优势。术架构,第一代蜜网是简单地使用防火墙、入侵检测系统和日志/控制服务器所构建的受控2蜜网技术背景环境,使用路由器转发会消耗数据包的TTL值蜜网技术实质上仍是一种蜜罐技术,但它(路由跳数),因此对攻击者来是可见的,容易与传统的蜜罐技术相比具有两大优势:首先,被攻击者所察觉。蜜网项目组在2001年至2003蜜网是一种高交互型的用来获取广泛的安全威年对第一代蜜网技术进行了发展,提出了第二胁信息的蜜罐,高交互意味着蜜网是用真实的代蜜网技术框架,并开发了其中的关键部件-[9][10]系统,应用程序以及服务来与攻击者进行交互,HoneyWall和Sebek,随后在2004年推出而与之相对的是传统的低交互型蜜罐,例如了集成部署第二代蜜网所需的所有数据控制和[2][8]DTK和Honeyd,它们仅提供了模拟的网络捕获工具的一张自启动光盘(名为Eeyore),服务。其次,蜜网是由多个蜜罐以及防火墙、使得第二代蜜网技术趋于成熟。2004年至2005入侵防御系统、系统行为记录、自动报警、辅年,蜜网项目组主要集中开发Kanga中央管理助分析等一系列系统和工具所组成的一整套体服务器,能够将各个研究团队部署蜜网所获得系结构,这种体系结构创建了一个高度可控的的数据集中上传,并提供攻击趋势分析功能。网络,使得安全研究人员可以控制和监视其中2005年5月18日,蜜网项目组发布了最新的[11]的所有攻击活动,从而去了解攻击者的攻击工HoneyWallRoo光盘以及Sebek3.0版,在

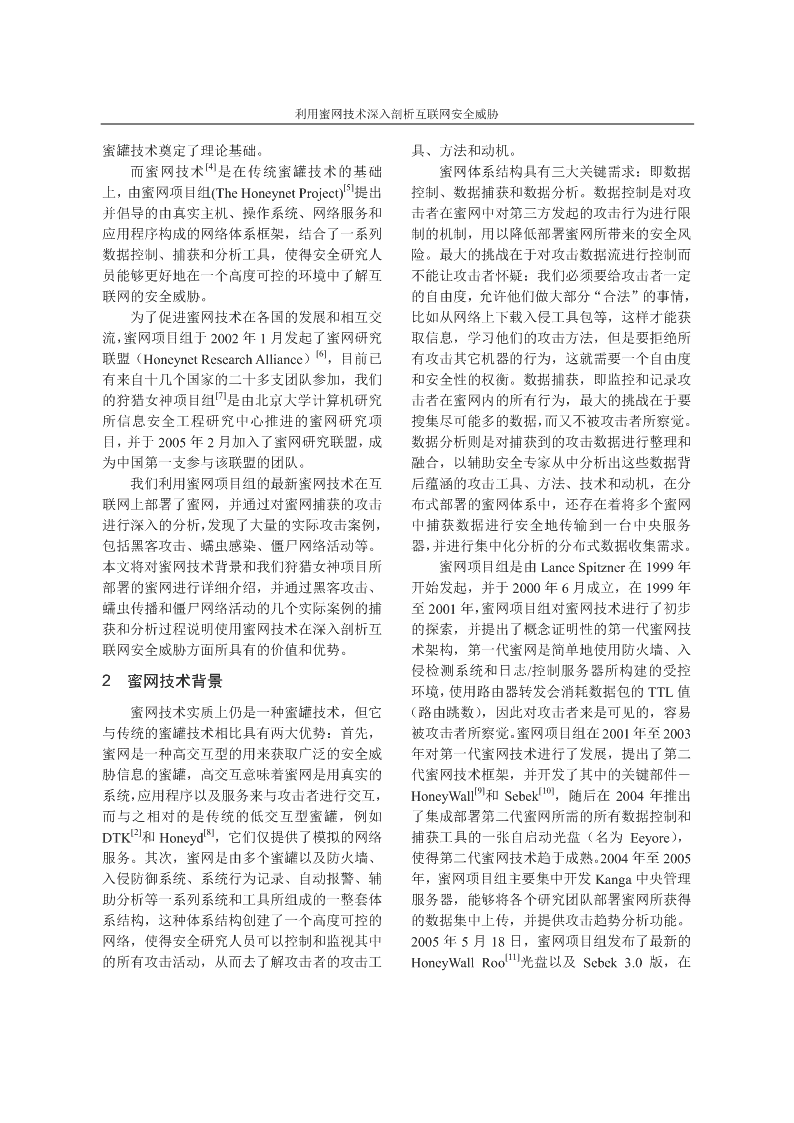

2005中国计算机大会(CNCC’2005)Roo版本中,提供了一个基于Web界面的非常限制每台蜜罐主机在单位时间内允许向外发起友好的数据辅助分析工具Walleye,这使得蜜网的连接数以及流量速率,一旦攻击者试图利用技术更加完整,因此Roo的发布标志着蜜网技攻陷的蜜罐主机向外发起扫描、拒绝服务攻击术进入了第三代。等,HoneyWall上的IPTables将丢弃超过限制的外出数据包,并生成警告通知安全研究人员,3狩猎女神项目组部署的蜜网从而不会对第三方网络构成危害。网络入侵防狩猎女神项目组依照第二代蜜网技术在互御系统则通过以著名开源网络入侵检测系统联网上部署了蜜网,并在Roo发布后通过对snort为基础改写的snort_inline工具实现,通Roo的学习和测试将HoneyWall进行了更新,过查看外出的每个数据包,若发现其中包含有成为第三代蜜网,网络拓扑结构如图1所示,已知攻击特征,将生成警报并根据配置选择丢其中最为重要的是以桥接模式部署的蜜网网关弃数据包或修改数据包使得攻击无效。上述的(HoneyWall),HoneyWall包括三个网络接口,数据控制机制能够最大限度地降低部署蜜网所其中eth0连接外网,eth1连接蜜网,两个接口带来的安全风险,但不能够完全消除,仍然需以桥接方式连接,不会对网络数据包进行TTL要安全研究人员的参与。递减和网络路由,也不会提供本身的MAC地同样,为了满足蜜网体系的数据捕获需求,址,因此对攻击者而言,HoneyWall是完全不我们在HoneyWall以及各个蜜罐主机上使用了可见的,同时HoneyWall是蜜网与其他网络连多层次的数据捕获机制,以保证为进一步分析接的唯一连接点,所有流入流出蜜网的网络流攻击行为提供全面而丰富的攻击数据。首先,量都将通过HoneyWall,并受其控制和审计。IPTables将记录所有的流入蜜网的网络连接,HoneyWall的另一网络接口eth2连接日志/控制并记录攻击者攻陷蜜网后向外发起的网络连接服务器,使得HoneyWall捕获的数据能够发往以及超过连接数和流量速度限制的报警。其次,日志服务器,同时也使得安全研究人员能够远在Honeywall上部署的网络入侵检测系统snort程对HoneyWall进行控制,该接口一般使用内将在eth1接口上监听全部流入流出蜜网的网络部IP,并严密防护。流量并抓取到本地的pcap文件中,并且对其中符合snort攻击特征的数据包产生报警日志,这些数据为安全分析人员追查并还原一个攻击行为提供了全面的网络流量信息。最后,攻击者通常会在攻击过程中使用SSH等加密信道发出动攻击指令,而HoneyWall提供的数据捕获机制即使将全部的数据包都截获并监听下来,也不能够了解其中所包含的攻击行为。但这些加密流量最终会在蜜罐主机上接收并进行解密,所以我们可以在蜜罐主机上安装一个系统行为监视器来对攻击者通过加密信道进行的攻击行为进行捕获。在蜜网架构中,如图2所示,图1狩猎女神项目组部署的蜜网网络拓扑结构我们使用了Sebek来捕获攻击者在蜜罐主机上的进一步攻击行为,Sebek客户端以内核模块我们在HoneyWall上使用了多层次的数据的方式安装在蜜罐主机上,在不被攻击者发现控制机制,包括使用IPTables防火墙提供外出的前提下对其键击记录和系统行为进行捕获,流量限制和使用网络入侵防御系统对已知攻击并通过一个隐蔽的通讯信道传递到Sebek的服进行无效化。外出流量限制机制通过IPTables

利用蜜网技术深入剖析互联网安全威胁务器端,Sebek服务器端一般安装在日志服务在我们的蜜网连入互联网后,我们捕获了器上,对多个蜜罐主机发来的Sebek数据进行大量实际的攻击案例,通过对这些攻击案例的存储,并为安全研究人员提供友好的浏览和查深入分析,我们可以了解背后攻击者所使用的询界面。攻击工具和方法,从而对互联网所面对的安全威胁有更全面的认识,以下将以Linux蜜罐主机遭受的黑客攻击、Win32平台的高波蠕虫感染和僵尸网络活动三个攻击案例为例,介绍如何利用蜜网技术捕获和分析互联网的安全威胁。4.1黑客攻击在2005年4月30日,我们所部署的蜜网中的Linux8.0蜜罐主机被黑客所攻陷,并被用以进一步对外发起扫描和攻击,此攻击案例的图2Sebek部署示意图整个捕获和分析过程如下:1.自动告警工具发出告警邮件,显示为了协助安全研究人员更好地对所捕获的Linux8.0蜜罐主机有向外HTTP端口的网络连攻击数据进行深入分析并尽量减少工作量,蜜接。网体系提供了自动告警和辅助分析两种机制。2.查看日志服务器上的Sebek服务器端页自动告警功能是通过Swatch工具实现,它能够面,发现有下载文件的键击记录,如下所示,监视日志,根据配置匹配到特征后会自动给安这说明Linux蜜罐已经被黑客攻陷。全研究人员发出Email进行告警。辅助分析功[2005-04-3010:52:59]#wget能则是第三代蜜网技术最为突出的特性,由新xxx.utcluj.ro/~redalien/ovi.tar.gz的Roo光盘中的Walleye工具所提供,Walleye[2005-04-3010:53:30]#tarxvzfovi.tar.gz提供了基于Web方式的非常友好的网络连接[2005-04-3010:53:44]#rm-rfovi.tar.gz视图,并结合了Sebek3.0对蜜罐主机中捕获到[2005-04-3010:53:48]#cdbmw的攻击者键击记录进行浏览,从而使得安全研[2005-04-3010:53:52]#./install究人员能够清晰地了解蜜网中所发生的任何攻3.通过查看HoneyWall上的snort报警信击事件。息,发现黑客通过攻击Linux蜜罐主机的smbd为了让我们项目组的成员们能够更好地学服务的漏洞攻陷主机,并获得一个root权限的习最新的蜜网技术,以及通过对模拟的攻击案shell。例进行捕获和分析以提高攻击分析能力,我们4.通过Sebek进一步查看黑客攻陷蜜罐主[12]还搭建了一个虚拟蜜网。虚拟蜜网是一种借机后的行为,发现黑客在7天内连续下载后门助虚拟操作系统软件(如VMWare和User工具以替换系统文件如sshd和login等,同时ModeLinux),可以在单台计算机上部署和运行也下载了一些批量扫描和攻击(autorooter)工整个蜜网的解决方案。虚拟蜜网较物理蜜网有具如kid.tgz、wow.tgz等,并不断地对外部主着所需资源少,容易管理的优势,但也具有可机的139端口(即smbd服务的端口)进行扫扩展性低,虚拟操作系统存在可被攻击者识破描,由于Honeywall上的IPTables对外出连接的指纹等缺陷。我们项目组部署虚拟蜜网的拓数进行了限制,结果黑客并没有利用我们的蜜[13]扑机构及方法详见。罐主机攻陷任何其他主机。4剖析互联网安全威胁5.黑客在蜜罐主机逗留了7天一无所获,

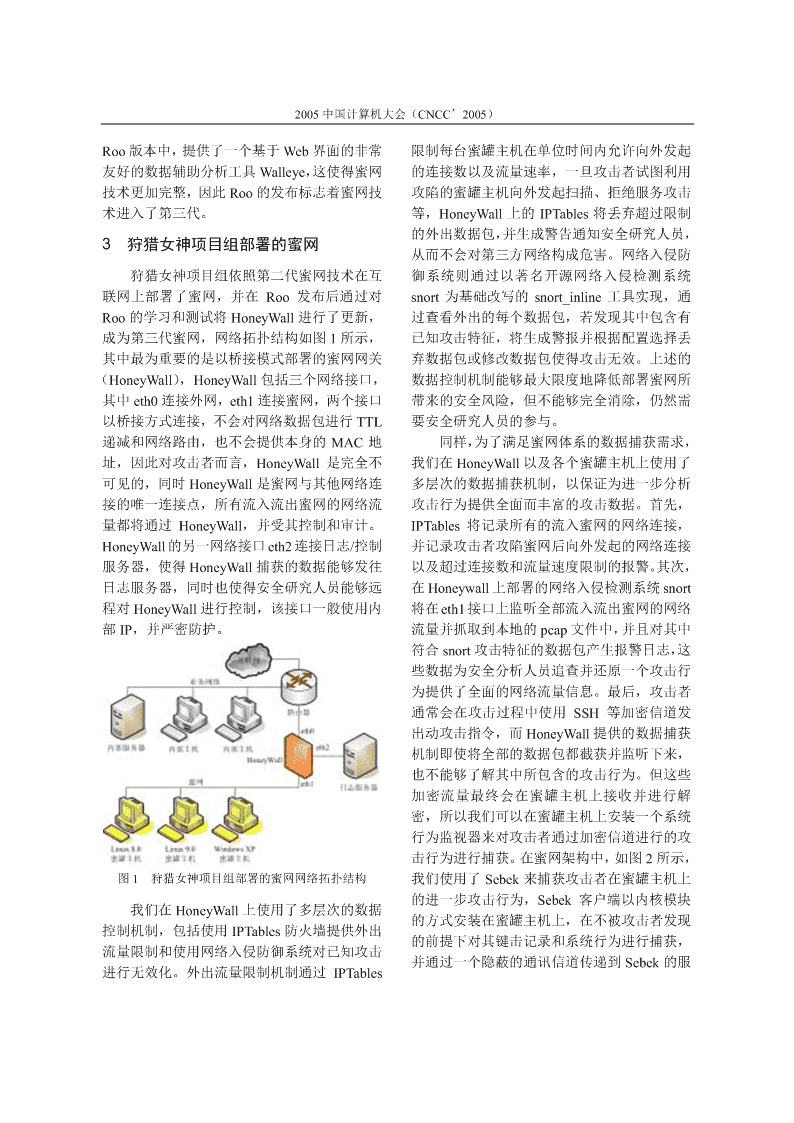

2005中国计算机大会(CNCC’2005)于5月6日之后再没有出现。IPTables的网络连接记录和snort所发出的报警通过对此黑客攻击案例的分析,我们发现信息以及记录的全部流量的分析中可以了解到Sebek所捕获的黑客键击记录对了解由黑客手恶意软件传播的全过程。动发起的攻击全过程发挥了巨大的作用。4.2追踪僵尸网络4.2蠕虫传播狩猎女神项目部署的WindowsXP蜜罐主Win32平台下高波蠕虫变种传播案例的整机在连入互联网期间,被大量恶意软件所感染,个分析过程如下:于是我们将该主机离线后获得这些恶意软件样1.自动告警工具发出告警邮件,显示本进行进一步分析,于是我们将该主机离线后WindowsXP蜜罐主机有向外RPC端口的网络获得这些恶意软件样本进行进一步分析,在将连接。这些恶意软件提交www.virustotal.com通过主2.查看日志服务器上的Sebek服务器端页流反病毒厂商病毒库的扫描后发现其中的一个面,没有发现任何键击信息,判断是被恶意软样本是SpyBot僵尸工具。随后我们重新将此蜜件所感染。罐主机连入互联网,并观测此僵尸工具的网络3.查看HoneyWall上的snort报警信息,行为,从IPTables记录的网络连接信息发现其发现恶意软件通过攻击RPC端口感染蜜罐主使用IRC协议连接xxx.dyns.net的6667端口,机,随后蜜罐主机向攻击主机发起TFTP连接并根据IRC服务器的IP和端口从snort记录的获取数据。全部网络流量中提取该网络连接的全部数据4.分析HoneyWall上的记录全部网络流包,经过ethereal重组后发现僵尸工具以3235量的pcap文件,根据攻击主机IP、TFTP端口连接口令、ezkieya昵称及ezkieya用户名登录找到对应网络连接数据包,通过ethreal重组网该IRC服务器,随后以cr3@t1v3密码进入络连接发现获取文件后存放在蜜罐主机上的#.FACOR频道,并设置用户模式为+x(隐藏僵c:windowssystem32msgdll.exe,在蜜罐主机对尸主机的IP地址)。在获取这些信息后,我们应目录找到恶意软件样本。使用了mIRC客户端伪装成被感染的僵尸工具5.通过www.virustotal.com确认该恶意软连入此僵尸网络,并对其进行观察。件为高波蠕虫变种。进入此IRC僵尸网络后,通过lusers指令6.继续查看蜜罐感染高波蠕虫变种后的获得该IRC服务器在线的用户数,显示如下,行为,在IPTables的日志中发现蜜罐对外部主表明该僵尸网络的规模还比较小。机的RPC端口发起大量的网络连接,但由于Thereare1usersand111invisibleon1serversIPTables的外出流量限制均被丢弃。1operator(s)online4unknownconnection(s)3channelsformedIhave112clientsand0servers-CurrentLocalUsers:112Max:245CurrentGlobalUsers:112Max:245在进入攻击者控制僵尸工具的私密频道图3高波蠕虫变种传播场景图后,发现如下指令:最后所获得的高波蠕虫变种的传播场景如*Nowtalkingin#.FACOR图3所示。对于自动传播的恶意软件,在Sebek*Topicis".advscandcom1351000082.114.x.x-b"上将不会记录到任何键击记录信息,但从对*SetbybillonFriJun1016:05:20

利用蜜网技术深入剖析互联网安全威胁[lsass_445]:ExploitingIP:192.168.221.47.蜜网技术能够更好地被安全研究人员用以深入*uwfandhasjoined#.FACOR剖析互联网安全威胁。[SCAN]:RandomPortScanstartedon82.114.x.x:135withadelayof5secondsfor0minutes参考文献using100threads.[1]CliffordStoll,TheCuckoo"sEgg:TrackingaSpy可以看出攻击者通过IRC的频道话题发布ThroughtheMazeofComputerEspionage,The对僵尸工具的控制指令,该指令要求僵尸工具BodleyHeadLtd,1990.以100个并行线程通过利用135RPC端口的[2]FredCohen,TheDeceptionToolKit,DCOM漏洞对82.114.x.x这个B类网段进行进http://all.net/dtk/dtk.html,1998.一步传播。[3]FredCohen,et.al,AFrameworkforDeception,在另外的几个僵尸网络的发现案例中,我http://www.all.net/journal/deception/Framework/Fr们还观察到包括近万台僵尸主机组成的更大规amework.html,2001.模的僵尸网络,以及其他的一些僵尸网络行为,[4]TheHoneynetProject,KnowYourEnemy:如".exechttp://221.251.80.xxx.olha3.exe"使僵尸Honeynets,工具执行恶意网站的脚本,从而传播新的恶意http://project.honeynet.org/papers/honeynet/,2003.软件。如".ddossyn215.19.58.xxx21200"对[5]TheHoneynetProject,www.honeynet.org.215.19.58.xxx的FTP服务进行200秒的Syn[6]HoneynetResearchAlliance,Flood攻击等。www.honeynet.org/alliance.[7]狩猎女神项目组,4结论和进一步工作www.icst.pku.edu.cn/honeynetweb/honeynetcn蜜网技术是一种通过构建高度可控的网络[8]NielsProvos,AVirtualHoneypotFramework,结构,并结合一系列数据控制、捕获和分析工USENIXSecurity,2004.具,使得安全研究人员能够更深入地了解各种[9]TheHoneynetProject,KnowYourEnemy:攻击行为的新技术。我们的狩猎女神项目组是HoneywallCDROM,国内第一支加入蜜网研究联盟的团队,依照最http://project.honeynet.org/papers/cdrom,2004.新的蜜网技术在互联网上部署了蜜网,并捕获[10]TheHoneynetProject,KnowYourEnemy:Sebek,了大量的攻击案例。通过对黑客攻击、蠕虫传http://project.honeynet.org/papers/sebek.pdf,2003.播和僵尸网络活动等几个实际攻击案例的捕获[11]TheHoneynetProject,KnowYourEnemy:Roo,和分析,体现了蜜网技术在深入剖析互联网安http://project.honeynet.org/papers/cdrom,2005.全威胁方面的价值和优势。[12]TheHoneynetProject,KnowYourEnemy:但在部署蜜网和分析蜜网所捕获的各种攻DefiningVirtualHoneynets,击行为的过程中,我们也发现目前的蜜网技术http://project.honeynet.org/papers/virtual/,2003.还存在着部署和配置较为复杂,所提供的辅助[13]狩猎女神项目组,基于Vmwareworkstation的虚分析功能还不够强大,需要安全研究人员投入拟Honeynet,大量的时间和精力去发现和分析大量数据背后http://www.icst.pku.edu.cn/honeynetweb/reports/De所蕴涵的攻击行为。我们进一步的工作除了利ploymentofVmwareHoneynet.pdf,2005.用现有的蜜网技术对各种恶意软件和黑客攻击进行更深入和全面的分析外,还将研究和开发基于数据融合技术的攻击辅助分析工具,使得

利用蜜网技术深入剖析互联网安全威胁作者:诸葛建伟,吴智发,张芳芳,叶志远,邹维作者单位:北京大学计算机科学技术研究所,北京100871被引用次数:5次引证文献(2条)1.俞小伟蜜罐技术在网络安全中的应用[期刊论文]-甘肃科技纵横2008(4)2.唐勇.卢锡城.胡华平.朱培栋Honeypot技术及其应用研究综述[期刊论文]-小型微型计算机系统2007(8)本文链接:http://d.g.wanfangdata.com.cn/Conference_6331332.aspx

您可能关注的文档

- 蜜蜡珍藏把玩常见九大问题 看完你就是半个蜜蜡专家

- 安全防御系统中的蜜罐技术研究

- 毕业留言给闺蜜长篇

- 闲言碎语说春晚与闺蜜婚礼致辞合集

- 足球风云日文同人文2一富士二鹰三蜜柑-久保の初梦の巻

- 春季喝蜂蜜三大好处

- 111沙溪蜜柚废弃物活性成分提取的研究-大学生创新培育项目申报书-定稿 修改

- 南丰蜜桔大枝修前及下半年管理要点

- 买蜜蜡的大学问,蜜蜡原石鉴定大全

- 低频数字式相位测量仪(余蜜)

- 开一家婚礼策划公司甜蜜赚钱

- 小班音乐欣赏教案《小蜜蜂》

- 虚拟蜜罐在网络安全中应用的研究

- 同臭氧氧化降解糖蜜酒精废水的研究

- 蜂蜜食品生产许可证申请

- 基于代谢组学技术的蜜炙黄芪炮制特征成分的药效学研究

- 世界蜜月胜地最佳旅游时间介绍

- 温州蜜柑隔年交替结果果实品质分析